Github dvwa

Koszyk 0.

Rok obfitował w różnego rodzaju podatności które umożliwiają umieszczenie webshell-i w usługach dostępnych za pomocą WWW — patrz np. Exchange np. W pierwszej części zajmiemy się podstawami jak wykrywać webshell w systemach Windows. Jednak niejednokrotnie nie mamy takiego komfortu i musimy radzić sobie w inny sposób. Dlatego do wykrywania webshell-i w systemach Windows wykorzystamy Sysmon. W niniejszych artykułach wykorzystamy 2 webshell-e. Różnią się od siebie sposobem obsługi oraz poziomem skomplikowania kodu.

Github dvwa

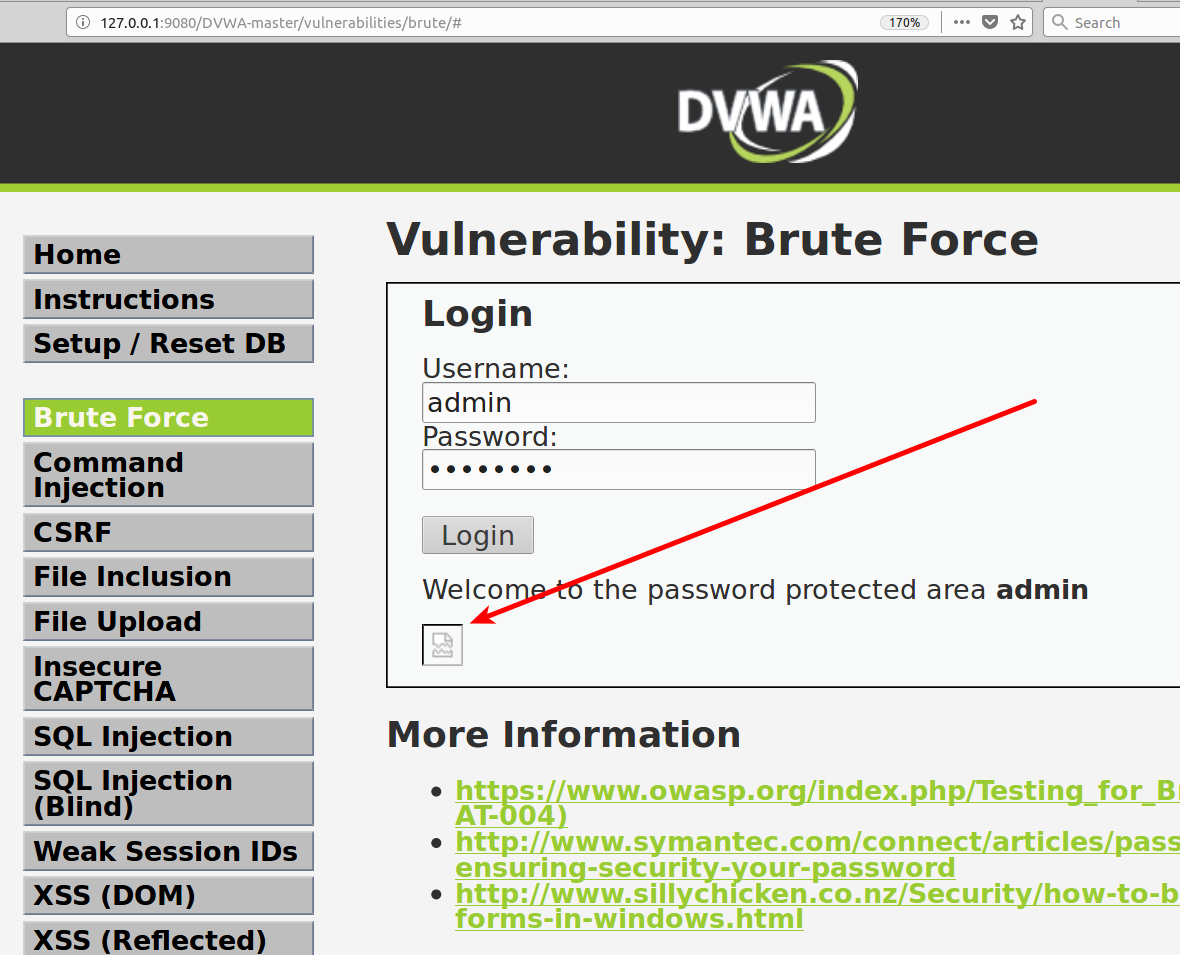

Można go uruchomić online w darmowym dostawcy usług hostingowych OnWorks dla stacji roboczych. Jego głównym celem jest pomoc specjalistom ds. Celem DVWA jest ćwiczenie niektórych z najczęstszych luk w zabezpieczeniach sieci Web o różnych poziomach trudności, za pomocą prostego, prostego interfejsu. Należy pamiętać, że w tym oprogramowaniu istnieją zarówno udokumentowane, jak i nieudokumentowane luki w zabezpieczeniach. To jest celowe. Zachęcamy do odkrywania jak największej liczby problemów. Cholernie podatna aplikacja internetowa jest cholernie podatna na ataki! Nie przesyłaj go do publicznego folderu html dostawcy usług hostingowych ani na żadne serwery internetowe, ponieważ zostaną one naruszone. Jest hostowany w OnWorks, aby można go było uruchomić online w najprostszy sposób z jednego z naszych bezpłatnych systemów operacyjnych. Wszelkie prawa zastrzeżone. OnWorks® jest zastrzeżonym znakiem towarowym. Postępuj zgodnie z tymi instrukcjami, aby uruchomić tę aplikację: - 1.

Podczas tworzenia dedykowanej konfiguracji Sysmon-a warto uwzględnić w niej pozostałe typy zdarzeń i wyłączyć ich monitorowanie, tak by nie zaciemniać analizowanych przypadków, github dvwa. Ważna jest oczywiście praktyka… ale github dvwa warto tego robić hackując systemy w Internecie jak idzie. Jestem uczniem technikum informatycznego i interesuję się od dłuższego czasu zabezpieczeniami.

Zabezpieczenie własnej witryny przed atakiem wymaga znacznych nakładów finansowych bądź dużej wiedzy i doświadczenia. Bezpieczeństwo WWW spędza sen z powiek wielu użytkownikom. Niestety, najnowsze rodzaje ataków są bardzo zaawansowane, wszystko zaś dodatkowo komplikują mechanizmy śledzące — zarówno ze strony nastawionych na zysk korporacji, jak i różnych agenci rządowych — utrudniając rozwój bezpiecznego internetu. Z pomocą przychodzi nam linuksowe środowisko o nazwie Web Security Dojo [1], dzięki któremu zwykli użytkownicy i początkujący profesjonaliści mogą się wiele nauczyć na temat bezpieczeństwa WWW. Celem Dojo jest udostępnienie praktycznych ćwiczeń związanych z atakami i zabezpieczeniem się przed nimi. Dojo potrafi działać w VirtualBoksie w wersji co najmniej 5.

The aim of DVWA is to practice some of the most common web vulnerabilities, with various levels of difficultly, with a simple straightforward interface. The purpose of the command injection attack is to inject and execute commands specified by the attacker in the vulnerable application. In situation like this, the application, which executes unwanted system commands, is like a pseudo system shell, and the attacker may use it as any authorized system user. However, commands are executed with the same privileges and environment as the web service has. Command injection attacks are possible in most cases because of lack of correct input data validation, which can be manipulated by the attacker forms, cookies, HTTP headers etc. The syntax and commands may differ between the Operating Systems OS , such as Linux and Windows, depending on their desired actions. It is possible to escape out of the designed command and executed unintentional actions. What this web application does is simply executing the ping command with the given input:. When we give.

Github dvwa

The aim of DVWA is to practice some of the most common web vulnerabilities, with various levels of difficultly, with a simple straightforward interface. SQLi attacks are a type of injection attack, in which SQL commands are injected into data-plane input in order to effect the execution of predefined SQL commands. Your mission… to steal their passwords via SQLi. In case this is Off , scroll up and find the path to the php. Restart the PHP service change 8. All they need to-do is escape the query and then they are able to execute any SQL query they wish Source code. If we put 1 as input we get back the ID our input , First name , and Surname fields. We can try to break the query by inserting a single quote, ' , and see what happens:. So we have the First name and Surname fields of all 5 users.

Femboy fart

A practical guide to applying DevOps best practices to data-persistent technologies David Jambor. Antywirus dla Linuxa: przegląd opcji bezpieczeństwa » Zanurz się w świecie bezpieczeństwa Linuxa z naszym kompleksowym przeglądem opcji antywirusowych. Wyjazd do Indii i studia po angielsku o specjalności Etchical Hacking jest tam możliwość nabycia wszystkich certyfikatów z EC Council. Cesar Bravo - jest badaczem i wynalazcą, który ma ponad patentów na wynalazki związane z cyberbezpieczeństwem. Współczesny świat biznesu jest dynamiczny i wymagający. Warto tego doświadczyć przed rzuceniem w wir pracy zawodowej :. Narzędziom towarzyszą pliki HTML i PDF; możemy tez korzystać z samouczków na YouTube, dzięki którym początkującym użytkownikom łatwiej będzie zainstalować system i się z nim zaznajomić. Warto tego doświadczyć przed rzuceniem w wir pracy zawodowej : Odpowiedz. Polsko-Japońska Akademia Technik Komputerowych 8. Należą do nich na pewno sprzęty QLED - dostępne w o. Narzędzia te uruchamiamy ręcznie z menu Targets , po czym odpowiednie witryny pojawią się w Firefoksie. Uncover the secrets behind the human dynamics in cybersecurity. Najczęściej kupowane razem The Art of Social Engineering. Ta strona wykorzystuje pliki cookie.

The aim of DVWA is to practice some of the most common web vulnerabilities, with various levels of difficultly, with a simple straightforward interface.

Istnieje też szczegółowy podręcznik Hacme Casino zawierający wiele praktycznych przykładów [5]. Gain a deep understanding of the Linux storage landscape and its well-coordinated layers Architecture and Design of the Linux Storage Stack. Gain hands-on expertise in utilizing robust Generative AI models to tackle a wide array of challenges - Second Edition Marija Jegorova. Infrastructure Management with Azure Bicep. Szukam studiów, które dadzą mi tytuł oraz prace. Widzimy że na stronie poprzez brak odpowiedniego escapowania zawartości został zaczytany i zinterpretowany wgrany przez nas kod webshell wraz z komenda, którą wprowadziliśmy jako zmienną. This comprehensive guidebook provides a detailed overview of essential Linux commands that every system administrator should know. Na Politechnice Wrocławskiej, Wydział Informatyki i Zarządzania jeszcze parę lat temu coś takiego było. Jest tam wiele wybitnych osobowości m. Modern techniques for time series forecasting, classification, and anomaly detection with transformers Gerzson David Boros.

Absolutely with you it agree. It is good idea. It is ready to support you.

What from this follows?